Check your TYPOs! – TYPO3 CMS Scan

Auch wenn TYPO3 weltweit kaum noch zum Einsatz kommt, ist es im deutschsprachigen Raum noch immer verbreitet. Verschiedene Schätzungen gehen etwa von einem Marktanteil von bis zu 10 Prozent aus. Da es mir selbst in Pentests vereinzelt auch begegnet ist, möchte ich daher kurz ein einfach zu bedienendes Tool vorstellen, mit dem sich Administrator*innen selbst einen zumindest teilweise sicherheitsrelevanten Überblick über ihr System verschaffen können.

Veraltete Software, beziehungsweise Software-Versionen, die über bereits bekannte Sicherheitslücken verfügen, sind (zusammen mit Phishing-Angriffen) die häufigsten Ursachen für erfolgreiche Hacker-Angriffe. Hier ist es für nicht Fachleute schwer, den Überblick zu behalten und zu wissen, ob und wie stark die eigens verwendete Software betroffen ist. Im Falle von TYPO3 kann man sich selbst mit dem Tool von whoot einen schnellen Überblick verschaffen. Das TYPO3-Scanner-Tool ist fix installiert und einfach zu bedienen.

Man „cloned“ es sich aus dem git

git clone https://github.com/whoot/Typo3Scan.git

und installiert die nötigen Pakete mit pip.

python3 -m pip install -r requirements.txt

Ausgeführt wird ein Scan dann mit:

python3 typo3scan.py -d URL --vuln

Sollte noch eine Autorisation benötig werden, so kann diese für HTTP Basic Auth mit –auth NUTZER:PASSWORD oder per Cookie mit –cookie NAME=WERT angegeben werden.

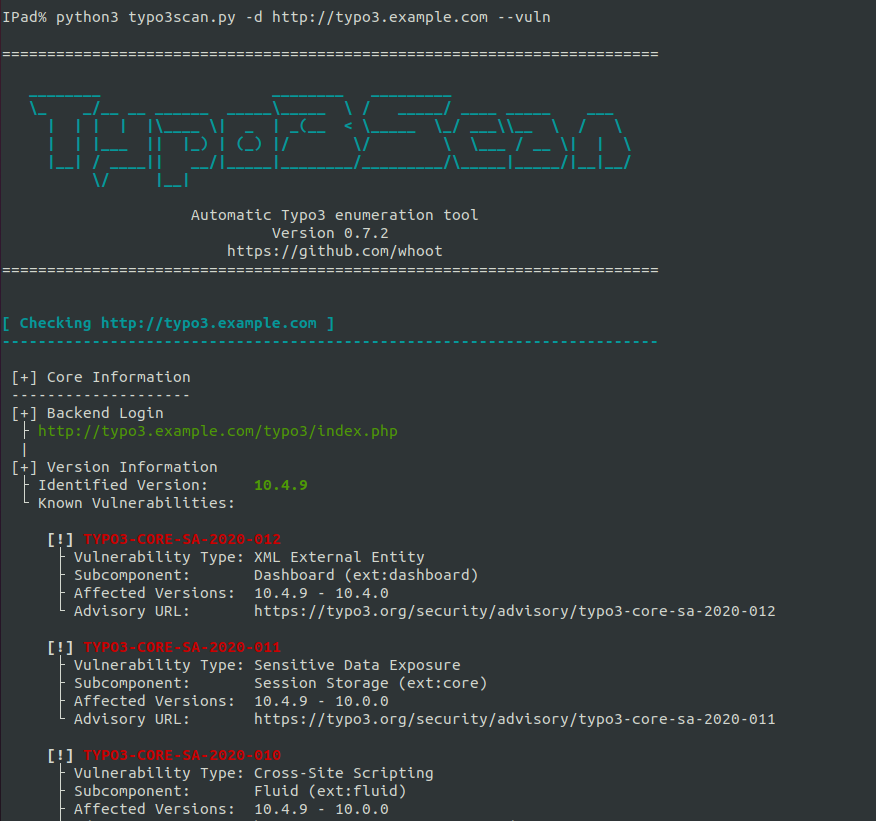

Beispielhaft sähe dann eine Ausgabe für den TYPO3-Server mit der URL typo3.example.com dann wie folgt aus:

Neben der identifizierten Version und dem gefunden Backend-Login werden die bekannten Verwundbarkeiten für die Version mit Typ und einem Link zu einer kurzen Beschreibung ausgegeben. Es kommt dabei zu keiner gesonderten Überprüfung oder gar Ausnutzung von Schwachstellen.

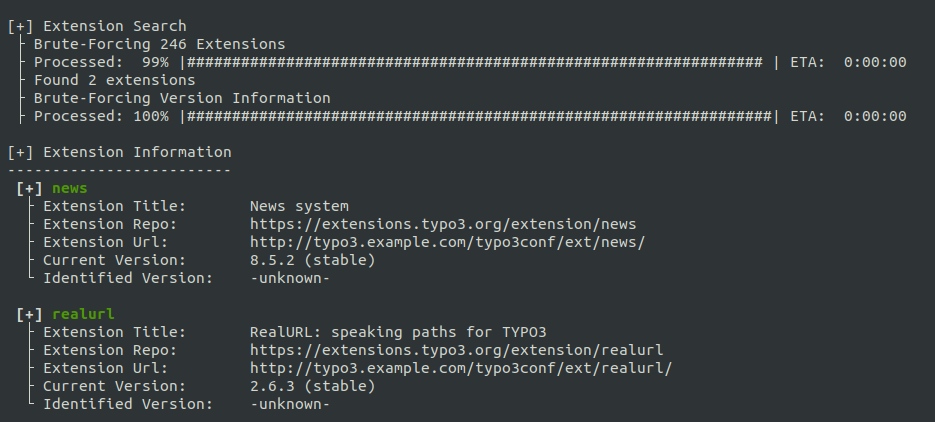

Zusätzlich findet ein Scan über Extensions statt. Sofern diese über bereits bekannte Schwachstellen verfügen, werden diese ebenfalls angezeigt. Dabei werden die Versionsinformationen der Extensions über settings files oder Json-Objekte ausgelesen.

Im hier gezeigten Beispiel habe ich diese Dateien allerdings entsprechend manipuliert, sodass diese durch den Scan nicht näher identifiziert werden können. Grund dafür ist schlicht, dass ich nicht einzelne wahllos herausgegriffene Entwickler*innen von Erweiterungen öffentlich als Negativbeispiel verwenden möchte.

Man sieht, dass man sich nach erfolgter Installation sehr einfach einen groben Überblick über den eigenen TYPO3-Server verschaffen kann. Natürlich ist an diesem Punkt aber Vorsicht geboten. Es handelt sich hier nur um bereits öffentlich bekannte Verwundbarkeiten.

Fehlkonfigurationen oder sonstige Schwachstellen, egal ob komplex oder simpel, deckt solch ein Scan natürlich nicht auf. Genauso wenig werden der Backend-Login, die Datenbank-Anbindung, die Server-Infrastruktur oder der eigentliche Web-Inhalt überprüft. Somit ist ein kurzer Scan in jedem Fall gut geeignet, um sich einen ersten Überblick über das eigene System zu verschaffen, dem im besten Fall ein Pentest der gesamten zughörigen IT-Struktur folgen sollte.