Ransomware - Russland-Ukraine-Krieg, Lockbit und Conti

Die Wellen, die der russische Angriffskrieg gegen die Ukraine weltweit geschlagen hat, machen auch vor der Ransomware-Szene nicht halt. Schon länger beschreibe ich hier im Blog die Diversitäten der verschiedenen Akteure und weise darauf hin, dass die verschiedenen Gruppen nur in den seltensten Fällen gleichzusetzen sind, was ihre Motivation und Zuordnung betreffen.

Man konnte dies in den letzten Wochen sehr eindrücklich an den beiden mit Abstand größten Ransomware-Gangs, Conti und Lockbit, beobachten. Beide veröffentlichten Erklärungen zu ihrer Position, was im Falle von Conti zum größten Leak in der jüngsten Ransomware-Geschichte führte und die Gruppe zeitweise verschwinden ließ.

Conti-Leak

Am 25. Februar 2022 veröffentlichte Conti ein Statement auf einem ihrer Leak-Seiten, indem sie der russischen Regierung ihre volle Unterstützung zusicherten. Sie kündigten dabei auch martialisch an im Falle möglicher Cyber-Aggressionen, kritische Infrastrukturen des Feindes anzugreifen.

The Conti Team is officially announcing a full support of Russian government. If anybody will decide to organize a cyberattack or any war activities against Russia, we are going to use our all possible resources to strike back at the critical infrastructures of an enemy.

Nur zwei Tage später nach dieser “Warnung” begann ein frisch registrierter Twitter-Account mit dem Namen contileaks damit Chats und internes aus dem innersten Kreis von Conti zu leaken.

Mit dem Slogan fuck ru gov veröffentlichte der Account riesige Datenmengen, von Gruppen-Chats, Privat-Nachrichten, internen Lernmaterialen bis hin zu inneren Infrastruktur der Ransomware-Gang. Der Leak an sich enthält sehr viele interessante Informationen über die innere Beschaffenheit und Abläufe von Conti, bis hin zu ihrer in einzelnen Teams strukturierten Arbeitsweise. Ein paar skurrile Funde kann man in meinem kurzen Twitter-Thread zum Thema nachlesen.

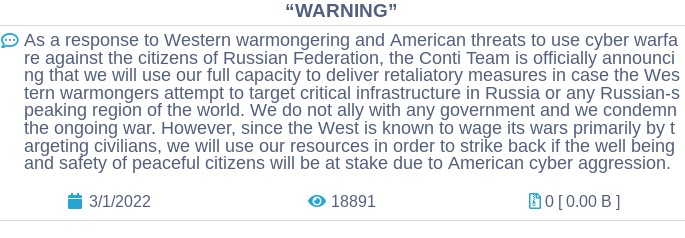

Nach diesem harten Schlag gegen Conti waren zunächst erstmal alle Leak-Seiten der Gruppe nicht mehr erreichbar, mittlerweile sind diese allerdings wieder online (Stand 15.03.2022), nachdem Conti wohl vorher etwas aufräumen und Systeme neu aufsetzten musste. Ebenfalls neu ist ein weiteres Statement von Conti, diese neue “Warning” liest sich allerdings schon deutlich anders.

Hier ist nun die Rede das man gegen den Krieg ist und sich keiner Regierung verpflichtet fühlt, die Drohung des Cyber-Gegenschlages ist ebenso abgeschwächt und soll nur für den Fall gelten das zuvor selbst zivile kritische Infrastruktur angegriffen wurde. Das liest sich etwas schwächer als die initial veröffentlichte Botschaft.

Es ist anzunehmen, dass die Person die Contis Daten aus dem innersten Kreis veröffentlicht hatte, nicht die Einzige war, die mit der ursprünglichen Positionierung unzufrieden war und nun wurde hier etwas zurückgerudert. Das ursprüngliche Statement vom 25. Februar 2022 wurde übrigens ebenso gelöscht. Derzeit finden sich wieder neue Opfer auf der Leak-Seite und die reihen sich ins typische Bild ein, bisher sieht es nicht so aus das Conti nun anders vorgehen würde, oder sich gar im Cyberkrieg befinden würde.

Man muss sich auch vor Augen führen (und die Leaks zeigen das auch sehr gut) dass selbst innerhalb einer einzelnen Ransomware-Gruppe nicht unbedingt eine einzelne Meinung vorherrschend ist, vielmehr gibt es auch hier intern unterschiedliche Strömungen und Hierarchien und ja auch natürlich Abwägungen bezüglich politischen “Überzeugungen” und finanzieller Motivation sowie innerem Zusammenhalt.

Schaut man sich die bisher erfolgten Angriffe von Gruppen assoziiert mit anonymous oder zusammengefassten Akteure unter dem Namen der IT Army of Ukraine an, so haben diese bereits mutmaßlich kritische russische Strukturen getroffen (wie Bsp. hier). Dies scheint aber (zumindest bisher) Conti noch nicht auszureichen, um ihre Drohungen wahrzumachen und nun ebensolche Ziele bevorzugt anzugreifen. Ob dies überhaupt je wirklich ernst gemeint war, oder ob interne Kräfte innerhalb der Gruppierung diese Ausrichtung bekämpfen, bleibt abzuwarten. Bisher sieht noch alles, von der Leak-Episode abgesehen, nach buisness as usual aus.

Lockbit Statement

Der neben Conti agierende andere große Ransomware-Akteur Lockbit, veröffentlichte ebenfalls eine Erklärung zur eigenen Position im Bezug auf den Russland-Ukraine-Krieg am 27. Februar 2022.

Hier heißt es, in 10 verschiedenen Sprachen:

Many people ask us, will our international community of post-paid pentesters, threaten the west on critical infrastructure in response to cyber aggression against Russia?

Our community consists of many nationalities of the world, most of our pentesters are from the CIS including Russians and Ukrainians, but we also have Americans, Englishmen, Chinese, French, Arabs, Jews, and many others in our team. Our programmers developers live permanently around the world in China, the United States, Canada, Russia and Switzerland. Our servers are located in the Netherlands and the Seychelles, we are all simple and peaceful people, we are all Earthlings.

For us it is just business and we are all apolitical. We are only interested in money for our harmless and useful work. All we do is provide paid training to system administrators around the world on how to properly set up a corporate network. We will never, under any circumstances, take part in cyber-attacks on critical infrastructures of any country in the world or engage in any international conflicts.

Lockbit bedient sich dabei fast schon dem vertrauten Corporate-Speak, betont die eigene Internationalität und Neutralität. Damit nicht genug hängen sie dazu noch ein etwas albernes one-world Bild an, um die Sache abzurunden.

Wie ein richtiges “Warning” liest sich dieses Statement auch nicht wirklich, es enthält die für die Szene typische Ironie und Euphemismen, sowie die Behauptung sich nie an internationalen Konflikten irgendwie zu beteiligen. Die Erscheinung dieses Statements wenige Tage nach Contis Ankündigung und internen Daten-Leak, könnte also durchaus als Anspielung auf Contis “Warning” verstanden werden, das sich dann auch absichtlich gegenteilig dazu positioniert.

Und der Rest?

Es zeigt sich hier, wie erwartbar, kein einhelliges Bild. Einige Gruppen haben sich überhaupt nicht geäußert, andere sind verschwunden - ob da ein Zusammenhang besteht, ist unklar. Von den Akteuren, die sich klar geäußert haben scheint aber bisher die Seite der russischen Regierung deutlich unterrepräsentiert zu sein (umso mehr wenn man die größe bzw. Fähigkeiten der Gruppierungen mit einbezieht).

Einige Gruppen sind jetzt erst mit der Ankündigung für eine “Seite” entstanden, sodass völlig unklar ist inwieweit diese überhaupt existieren oder für Cyberangriffe befähigt sind, darüber hinaus sind auch so manche Hacks- und Cyber-Leaks bei genauer Betrachtung teilweise irreführend oder bestehen aus schon seit Jahren bekannten Daten. Darunter mischen sich dann wirkliche Cyberkriegs-Aktionen. Der Nebel des Krieges bei der Arbeit.

Ein daher mit Vorsicht zu genießender aber immerhin grober Überblick über die “Einordnung” einiger Akteure findet man hier: