Ransomware - Aktive Gruppen, Stand Februar 2022

Analog zu den letzten Ransomware-Blogposts möchte ich einen kleinen Einblick in die von mir beobachteten Ransomware-Gruppen geben und berichten, was sich in der Szene seitdem getan hat und welche Gruppen neu dazugekommen sind. Wie immer geht es mir darum, einen kurzen Einblick in diese verborgene Welt zu geben und dabei die Diversität und Eigenheit der Akteur*innen darzustellen. Zur Frage, wie ein Ransomware-Angriff generell abläuft, sei auf den Ransomware-Basics Post verwiesen; Schutzmaßnahmen und deren Sinnhaftigkeit werden in diesem Blogeintrag diskutiert.

Alte Kartelle

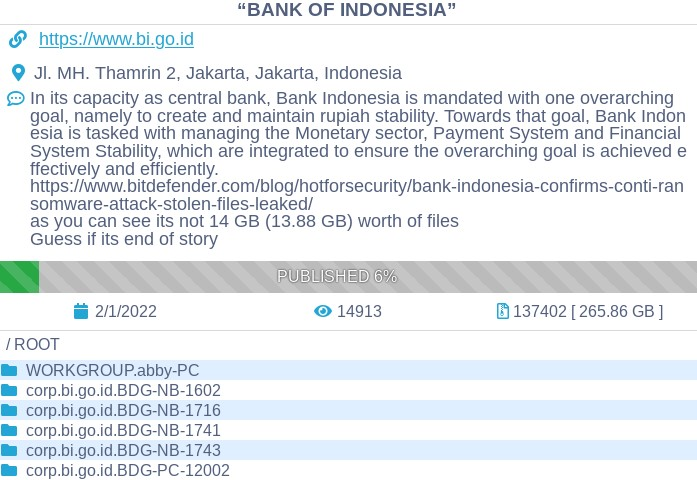

Dominierend in der letzten Zeit waren wieder Lockbit 2.0 und das Conti-Kartell. Während Lockbit wieder viel und sehr divers angreift und im selben Zeitraum fast doppelt so viele Ziele wie Conti getroffen hat, schienen sich letztere verstärkt auf finanzkräftige Opfer fokussiert zu haben. So hat Conti gerade ganz aktuell erfolgreich die indonesische Zentralbank gehackt.

Während Hive und Grief, bereits bekannt aus anderen Blog-Artikeln, weiterhin business as usual betreiben, sind die beiden Neuzugänge letzten Jahres (und aus dem letzten Statusupdate), nämlich Blackmatter und CoomingProjekt, mittlerweile wieder verschwunden. Gerade bei Blackmatter schien es sich ohnehin eher um ein Rebranding von ehemaligen REvil affilates gehandelt zu haben.

Nicht verschwunden hingegen, sind die auch schon mehrfach hier erwähnten System Amigos von (PYSA). Sie haben kürzlich erst fast hundert neue Leaks auf ihrer Seite angekündigt, zu denen es aber bisher noch keine weiteren Informationen gibt. Allerdings ist PYSA dafür bekannt, es gemächlich anzugehen.

Neue Katzen

Im Vergleich zum Dezember letzten Jahres hat sich das Feld der aktiven Ransomware-Banden, wie üblich, beständig verändert und auch erweitert. Derzeit beobachte ich ca. 30 aktive Gruppierungen unterschiedlicher Größe und Aktivität.

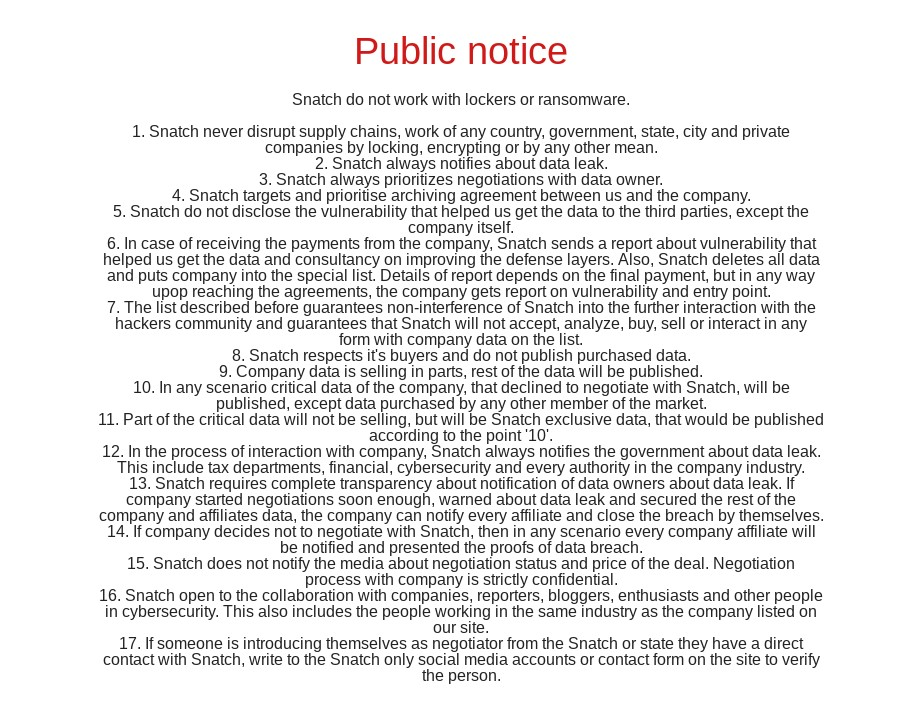

Dazu gehören auch Snatch und BlackCat. Snatch ist seit ungefähr Ende Dezember wieder aktiv und hat derzeit eine Handvoll Ziele auf der eigenen Leak-Seite. Sie haben sich vor allem auf das Stehlen von Daten, wie Industrie-Geheimnissen, spezialisiert. Sie sollen auch hinter dem gezielten Diebstahl von Forschungsdaten von Volvo stecken. Mit diesem Fokus sammelt Snatch große Datenmengen; dass sie dabei auch mal 800GB zum Download anbieten, ist keine Seltenheit.

BlackCats Ransomware selbst ist in Rust geschrieben, was es vergleichsweise einfach macht, es für verschieden Architekturen zu kompilieren. Die meisten Ziele von BlackCat befinden sich bisher in den USA, Deutschland und Italien. Ihr jüngstes Opfer war beispielsweise der deutsche Tankstellen-Zulieferer Oiltanking.

Die eigentliche Gruppe, die hinter BlackCat steht, bezeichnet sich übrigens selbst als die „BlackCat-Gang“. Für mich Grund genug das Ransom-Statusupdate mit meiner freundlichen, subversiven Nachbarskatze zu ergänzen, die nämlich auch führender Teil einer BlackCat-Gang ist.