Ransomware - Schutz

Wie kann man sich sinnvoll vor Ransomware-Angriffen schützen, ist sicherlich eine Frage, die sich gerade viele stellen. Zunächst vorweg: Eine einfache Lösung oder einen hundertprozentigen Schutz gibt es an dieser Stelle nicht. Das heißt aber natürlich im Umkehrschluss nicht, dass man diesen kriminellen Banden gänzlich ausgeliefert ist. In diesem Post möchte ich Maßnahmen zur Abwehr/Mitigation dieser derzeit dominierenden Bedrohung vorstellen. Hintergründe zu den agierenden Gruppen der vergangenen Monate finden sich in diesem Blogpost und zukünftig hier im Blog, da ich die Szene weiterhin sehr genau beobachte.

Prinzipiell ist es sinnvoll, zwischen präventiven und responsiven/rekonstruktiven Maßnahmen zu unterscheiden. Präventiver Schutz verhindert bzw. erschwert ein Eindringen der Angreifer*innen während rekonstruktiver Schutz greift, wenn das Eindringen bereits erfolgt ist.

Eindringen

Was kann man also tun, um das initiale Eindringen in die eigenen Systeme möglichst zu erschweren?

In erster Linie: Ein gutes IT-Sicherheits-Konzept haben! Die häufigsten Wege, die zu einem Ransomware-Befall führen, sind veraltete Softwarebestände und Systeme, fehlende interne Berechtigungskonzepte und Netzwerkseparierung, unzureichend geschützte extern erreichbare Remote-Desktop-Verbindungen, Datenleaks mit Login-Daten und Phishing-Angriffe. Das alles sind wichtige Punkte, um aber den Rahmen dieses Artikels nicht zu sprengen, möchte ich den Fokus auf das größte und zugleich das am einfachsten zu lösende Problem legen, nämlich die veralteten Systeme.

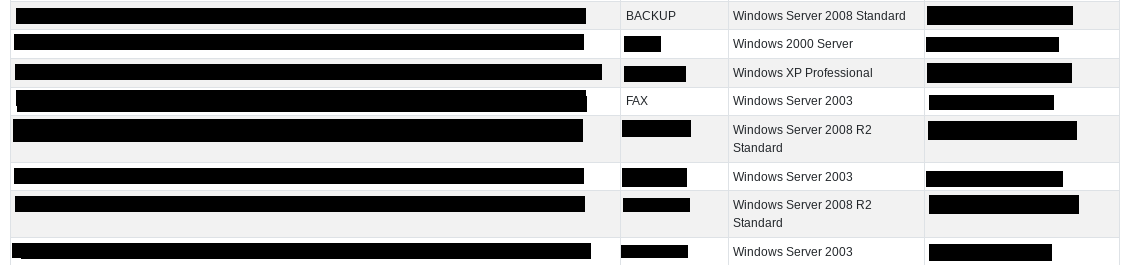

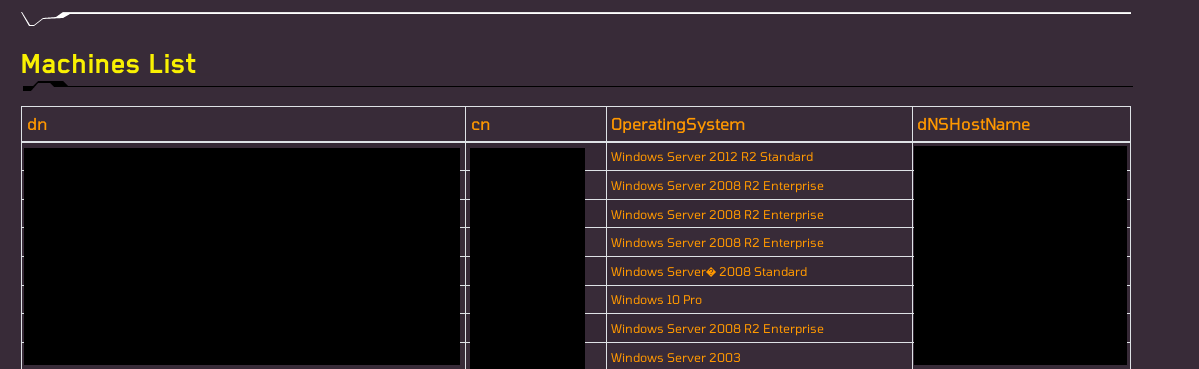

Man kann gar nicht genug betonen, wie wichtig das Aufspielen von Sicherheitspatches und die Aktualisierung der eigenen Systeme sind. Systeme zu finden, die über bereits bekannte Sicherheitslücken verfügen und diese zu befallen, ist das Standard-Vorgehen von derzeit aktiven Erpresser-Gruppen. Nachfolgend sehen Sie zwei aktuelle Beispiele (Leaks) und die von ihnen kompromittierten Systeme.

Was hier sofort ins Auge springt, sind die in die Jahre gekommen Systeme. Man muss sich hier bewusst machen, dass schon ein einziges verwundbares Gerät ausreicht, um in das interne Netz einer Organisation einzudringen. Es ist also völlig egal ob man 19 von 20 Systemen aktuell hält, aus Sicht der Angreifer*innen reicht es, eine einzige Schwachstelle aktiv auszunutzen.

Es geht dabei aber nicht immer um uralte Systeme wie Windows XP. Auch aktuelle Schwachstellen, die ungesichert sind, werden sehr schnell ausgenutzt. Hier können schon ein paar Tage der Untätigkeit entscheidend sein. Eindrucksvoll zeigt das aktuell die Deutsche eVergabe, ein Portal zu öffentlichen Vergaben und Bekanntmachungen. Dieses war für eine Woche vom 8. bis 15. September offline da seine Systeme verschlüsselt wurden. Der Eintrittsvektor war hier eine kritische Sicherheitslücke im Confluence, einer weit verbreiteten kommerziellen Wiki-Lösung. Vor dieser Lücke wurde ab dem 26. August eindringlich gewarnt und darüber wurde auch medial umfassend berichtet. Generell wird jedwede dazu geeignete Schwachstelle von diesen Ransomware-Gruppen schnellstmöglich für ihre Zwecke genutzt. Die wichtige Lektion für alle Systemadministrator*innen lautet also: Für‘s Updaten darf man sich nicht lange Zeit lassen!

Fazit: Systeme immer aktuell halten. Sicherheitspatches sofort aufspielen, nicht eine Woche warten. Mit best pratices arbeiten. Professionelle Pentester*innen beauftragen, die eigenen Systeme zu testen und zu härten.

Leaken & Verschlüsseln

Laut einer Bitkom-Studie sind im Jahr 2020– 2021 fast 9 von 10 deutschen Unternehmen von Ransomware-Angriffen betroffen gewesen. Zu einem ähnlichen Ergebnis kommt eine Umfrage des IDC unter ca. 200 deutschen Organisationen (mit mehr als 100 Mitarbeiter*innen). In dieser geben 78 Prozent der Befragten an, bereits in dieser Form attackiert worden zu sein.

Abgesehen von den Maßnahmen zur Verhinderung des Eindringens sind also die responsiven Maßnahmen entscheidend. Sie greifen, wenn es bereits zu einem Angriff gekommen ist. Überspitzt formuliert: Man kann davon ausgehen, dass man mit hoher Wahrscheinlichkeit trotz (oder schlimmer: wegen fehlender) Schutzmaßnahmen betroffen sein wird und muss sich fragen, was man in diesem Fall tun kann.

Sobald die Erpresser-Gruppen ins interne Netz vorgedrungen sind, basiert ihr Geschäftsmodell auf zwei Aspekten: Erstens und hauptsächlich im Verschlüsseln aller Daten zwecks Erpressung eines Lösegeldes, das für die Entschlüsselung gezahlt wird und zweitens, im Herausfiltern sensibler interner Daten, mit deren Veröffentlichung zusätzlich bei einem Nichtbezahlen der geforderte Summe gedroht wird.

Dabei sind nicht alle internen Daten für Angreifer*innen interessant oder eignen sich zur Erpressung. Eine sinnvolle Maßnahme stellt hier das Verschlüsseln sensibler Daten im eignen Netzwerk dar. Wenn der Entschlüsselungs-Key nicht direkt daneben liegt, können die Kriminellen dann mit den erbeuteten Daten nämlich nichts anfangen, außer sie nochmals selbst zu verschlüsseln. Da das Verschlüsseln sensibler Daten ohnehin gängige Praxis sein sollte, ist dies eine sinnvolle wie auch naheliegende Schutzmaßnahme.

Kommt es zur vollständigen Verschlüsselung aller Daten, dann hängt alles von den Backups ab. Sind diese Backups etwa ins Active Directory eingebunden oder liegen sie in der Cloud und sind ohne zusätzliche Hürden erreichbar, so werden diese in den meisten Fällen direkt mitverschlüsselt. Entscheidend sind hier also nicht direkt angebundene Offline-Backups. Einfach ausgedrückt: Es rettet einen die nicht angeschlossene externe Festplatte!

Hat man eine solche Backup-Lösung auf aktuellem Stand und praktisch erprobt im Einsatz, verliert man bei solch einem Angriff lediglich die Zeit, die benötigt wird, um die Systeme neu zu installieren und aus dem Backup wieder herzustellen. Bevor man also eine wirtschaftliche Abwägung der Kosten des Geschäftsausfalls in Relation zur Lösegeldsumme macht, sollte man sich daher vergegenwärtigen, dass auch mit dem Kauf des Entschlüsselungs-Keys nicht alles im Handumdrehen wieder normal funktioniert. Auch die Entschlüsselung und Wiederherstellung der Systeme nach Zahlen einer Lösegeldsumme braucht eine geraume Zeit. Da ein Ausfall also in jedem Fall gegeben ist, spricht alles für eine gute Offline-Backup Strategie!

Fazit: Sensible Daten verschlüsseln. Offline-Backups pflegen. Widerherstellen vom Backup testen.

Was kann noch helfen?

Immer wieder werde ich auf Virenscanner angesprochen. Leider muss ich eindeutig sagen, dass diese keinen effizienten Schutz vor Ransomware-Angriffen bieten können. Vor allem aber ersetzen sie kein gutes IT-Sicherheitskonzept, bestenfalls sind sie ein kleiner Teil davon. Betrachtet man fernab von technischen Überlegungen die schiere Menge an betroffenen Unternehmen, die größtenteils (wenn nicht sogar vollständig) Virenschutz-Lösungen im Einsatz hatten, wird auch ersichtlich, dass deren Schutzwirkung nicht ausreichend sein kann.

Ab und an findet man zudem Angebote, bei denen damit geworben wird, die von den Angreifern verschlüsselten Daten wieder zu entschlüsseln. Hier ist höchste Vorsicht geboten! Zwar gibt es solche sogenannte Decryptoren für ältere oder inaktive Ransomware-Varianten, diese findet man aber auch problemlos kostenlos im Netz. Die Chance, dass diese gegen die derzeit aktiven professionellen Gruppen und deren Ransomware funktioniert, geht jedoch gegen null.

Mit den in diesem Beitrag beschriebenen Maßnahmen kann man die Hürde für einen erfolgreichen Ransomware-Angriff aber kräftig nach oben setzten. Also: eigene Systeme aktuell halten, IT-Sicherheit außerhalb der Buzzwords ernst nehmen, sensible Daten verschlüsseln und Offline-Backups pflegen! Mit dem Bewusstsein, dass die eigenen sensiblen Daten verschlüsselt sind und man über ein sicheres externes Offline-Backup verfügt, lässt sich ein solcher Angriff auch psychologisch deutlich besser aushalten.