Ransomware - Aktive Gruppen, Stand July 2021

Wenn es in den deutschen Medien um Ransomeware-Gruppen ging, wurde letztes Jahr vor allem über die Emotet-Gruppe und dieses Jahr über REvil und Darkside berichtet. Tatsächlich sind aber deutlich mehr Gruppen aktiv und auch teilweise „erfolgreicher“, auch wenn über sie weitaus weniger berichtet wird. In diesem Artikel möchte ich mich auf den Zeitraum Juni und Juli 2021 beschränken und ein paar der von mir beobachteten Gruppen vorstellen. Mir geht es darum, einen kurzen Einblick in eine Welt zu geben, die den üblichen Medien weitgehend verborgen bleibt, und dabei die Diversität und Eigenheit der Akteur*innen darzustellen. Zur Frage, wie ein Ransomware-Angriff abläuft, sei auf den letzten Post verwiesen; Schutzmaßnahmen und deren Sinnhaftigkeit werden in einem zukünftigen Blogeintrag diskutiert.

Disclaimer: Dieser Artikel erhebt keinerlei Anspruch auf Vollständigkeit. Alle angegebenen Zahlen, wie getroffene Ziele, kommen von den Leak-Seiten der jeweiligen Gruppen. Werden sie dort nicht veröffentlicht, bekommt man sie ergo auch nicht zu sehen. Somit sind die hier skizzierten Beobachtungen als Minimum anzusehen, bzw. geben eine Tendenz wieder. Die Dunkelziffer an Opfern, die keine Erwähnung finden, da sie schlicht nicht in den Leaks auftauchen, wird massiv höher sein. Laut einer Bitkom-Studie seien im Jahr 2020– 2021 fast 9 von 10 deutschen Unternehmen betroffen gewesen Quelle.

Gotta go fast

Dass sich dieser Einblick lediglich auf den Zeitraum Juni bis Juli 2021 bezieht ist nicht meiner Beobachtungszeit, sondern vielmehr der Schnelllebigkeit der Akteur*innen geschuldet. Allgemeine Betrachtungen über die Szene lassen sich über länger Zeitraume machen, stehen jedoch einzelne Gruppen im Fokus, sind kürzere Betrachtungszeiträume notwendig. Innerhalb einzelner Monate oder Wochen bilden sich neue Gruppen, formen sich um, verschwinden und erscheinen wieder, unter dem gleichen oder anderen Namen. Manchmal tauchen ältere, verschwunden geglaubte Ransomware-Versionen in neuen Varianten wieder auf oder entwickeln sich zu Service-Modellen (Affiliates) weiter, bei denen sich andere Kriminelle einfach anschließen können. Um den Durchblick zu behalten ist es unerlässlich, die Szene (tages)aktuell zu verfolgen.

Juni 2021

Im Sommer letzten Jahres war Emotet noch aktiv, bevor dann Europol die Übernahme der Kontroll-Server im Januar 2021 meldete. REvil und Darkside sind seit mindestens 2020 aktiv gewesen, fanden aber erst in den vergangenen Monaten größere öffentliche Aufmerksamkeit durch Ihre jüngsten Angriffe. REvil erpresste im Juni 2021 über den IT-Dienstleiter Kaseya dessen Kunden in 17 Ländern und steckt wohl auch hinter dem Angriff auf den amerikanische Fleischkonzern JBS. Darkside machte mit dem Hack der Colonial Pipeline in den USA im Mai Schlagzeilen. Beide Gruppen sind derzeit nicht mehr aktiv. Es ist ohnehin nicht vollständig geklärt, ob es sich bei den beiden tatsächlich um unterschiedliche Gruppen handelt –Ähnlichkeiten der verwendeten Software und ähnliche Zeitabläufe sind erkennbar. Beide trafen ihre „high impact targets“ im grob selben Zeitraum und verschwanden auch grob zur selben Zeit wieder. Ob dies am Ermittlungsdruck liegt, bzw. schlicht daran, dass die Akteure ihre finanziellen Ziele erreicht haben, oder ob es sich nur eine temporäre Unterbrechung handelt, bleibt – wie üblich in der Welt der Ransomware – im Verborgenen. Klar ist aber, dass die von REvil betriebenen Leak-Seiten Mitte Juli (ca. 13.07.) offline gingen.

Ebenfalls im Juni wurde das Conti-Kartell verstärkt aktiv. Während REvil Angriffe nebst Daten von ca. 30 Unternehmen auf ihrer Leak-Seite im Juni veröffentlichte, kam Conti auf mehr als das doppelte. Mindestens 60 Ziele hat Conti im Juni 2021 getroffen, darunter auch mindestens drei deutsche Unternehmen, ohne dass dem eine große mediale Aufmerksamkeit zuteil wurde. Eine beliebte Strategie dieser Gruppierung ist die Erhöhung der Zahlungsbereitschaft während der „Verhandlung“, indem Teile der Datensätze veröffentlicht werden, bis die gewünschte Summe bezahlt wurde. Aus internen Chats ist herauszulesen, dass das vor allem dann geschieht, wenn „professionelle“ Vermittler eingeschaltet werden, um den Lösegeldsatz zu drücken.

Sobald aber (wie im abgebildeten Beispiel) ein paar Daten veröffentlich wurden, wird meist engelengt und die entsprechende Summe gezahlt. Es finden sich unter den vielen Opfern von Conti nur wenige, deren Daten über 20% geleakt wurden. Das druckvolle und rigorose Vorgehen des selbsternannten Kartells scheint dabei gut zu funktionieren.

Neben REvil und Conti war im Juni 2021 auch Grief mit schätzungsweise einem Dutzend getroffenen Zielen aktiv. Grief hat eine technisch aufwendige und durchgestylte Leak-Seite, die ganz dem klassischen Hackerklischee entspricht. Sie ist technisch hervorragend umgesetzt, mit Captchas und Anti-Crawl Techniken, die ein sehr hohes Maß an Professionalität belegen.

Mit verweisen auf Datenschutzgesetzgebung sowie eingeblendeten Daten zu Kosten von Ransomware-Angriffen tritt Grief deutlich anders auf als beispielsweise Conti. Es gibt außerdem Gemeinsamkeiten der verwendeten Software von Grief zu der nun inaktiven DoppelPaymer-Gruppe. Es könnte sich um dieselbe Gruppe handeln, oder Grief könnte sich eingekauft haben, um die Codebase und das Setup zu übernehmen, während die vorherigen Akteure ausgestiegen sind. Auch ein teilweise vorgenommenes rebranding mit alten und neuen Mitgliedern ist denkbar. Grief hat einige effektive Verbesserungen an der Verschlüsselung vorgenommen und nimmt außerdem nur noch den privacy coin Monero an, anstatt wie derzeit noch üblich Bitcoin.

Juli 2021

Während Conti im Juli mindestens 20 Ziele erpresste, war mit Lockbit 2.0 eine weitere Gruppe äußerst erfolgreich. Mit ihrem offensiven affiliate program traf Lockbit 2.0 mindestens 50 bis 60 Ziele in den USA, Europa, Südostasien, Oman und Saudi-Arabien. Die verwendete Software von Lockbit 2.0 soll dabei die schnellste im Verschlüsseln sein. (Angeblich ist Blackmatter noch schneller, deren Aktivität ist aber noch zu gering, um wirkliche Vergleiche zu ziehen). Lockbit 2.0 schreibt über diese affiliate program, Zitat:

„LockBit 2.0 does not function in post-Soviet countries.

We cooperate only with experienced pentesters who are real professionals in such tools as Metasploit Framework and Cobalt Strike.

Cooperation terms and conditions are determined for each Customer individually.

With our help you can easily get more targets over the weekend than with any other affiliate program over the week.”

Insgesamt war im Juli ein hoher Grad an Aktivität zu verzeichnen – ich konnte über ein Dutzend diverse aktive Ransomware-Gruppen beobachten. Darunter Hive, Ragnar_Locker und die „Babuk“-Gruppe. Letztere schien eigentlich bereits inaktiv zu sein, hat aber dann im Juli doch ein paar Angriffe durchgeführt.

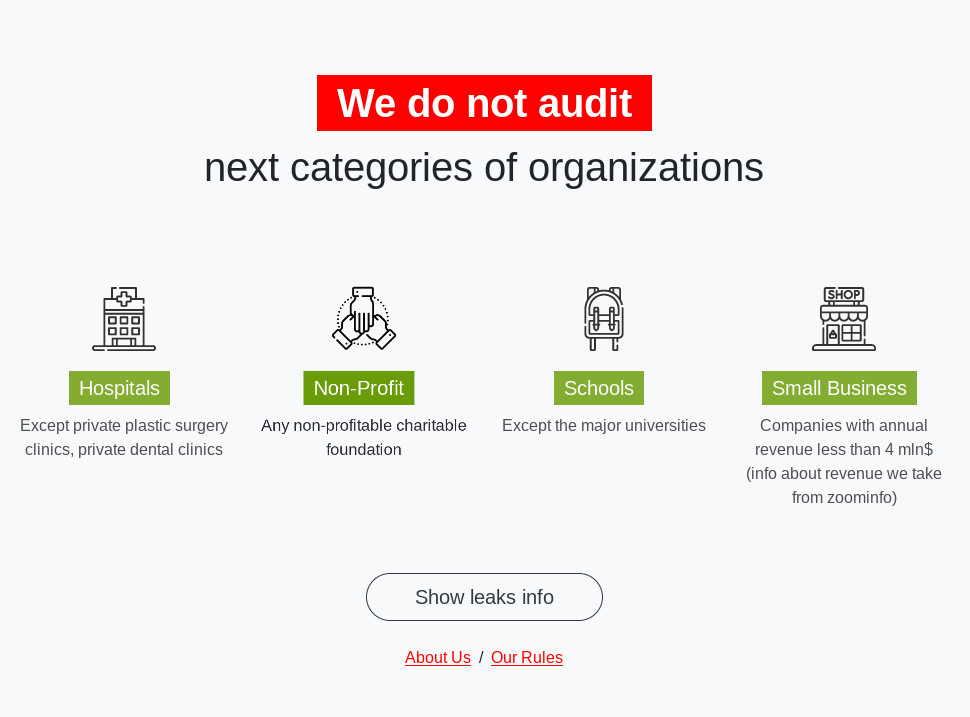

Babuk bezeichnete die Angriffe ironisch als „unangekündigte Audits“ und gab auch an, wen sie nicht „auditieren“.

Die hier ausgewählten Beispiele geben einige Strömungen der Szene wieder. Hier findet sich druckvolles Auftreten, gepaart mit professionellem Erscheinungsbild, aber auch ironische und anarchistische oder kapitalismuskritische Haltungen, oder explizite weltpolitische Aussagen. Dabei muss im Hinterkopf behalten werden, dass es sich hier um kriminelle Hacker handelt – natürlich sollte man ihr Auftreten, ihre Haltungen und Äußerungen nicht einfach für bare Münze nehmen. Nur weil eine Gruppierung von sich behauptet, sich an bestimmte Regeln zu halten oder bestimmte Ziele oder Regionen nicht anzugreifen, muss dies nicht zwangsläufig der Fall sein. Eines der wichtigsten Anliegen für Mitglieder dieser Gruppierungen ist schließlich, nicht erwischt zu werden. Daher ist das Legen falscher Spuren ein zentrales Schutzverhalten. Dazu kommt eine ausgeprägte Kultur von ironischen Verweisen, Insiderwitzen und spezieller Szenekultur, die sowohl innerhalb und zwischen diesen Gruppen existiert.

Ich werde die Szene auch über die nächsten Monate beobachten und ein weiteres Gruppen-Update mit neuen Einblicken in einem zukünftigen Blogpost verarbeiten.