Von Minecraft zur Telekom - Cyberthrowback Mirai

“In the dystopian future of 2030, the Japanese government is cracking down on any perceived immoral activity from using risqué language to distributing lewd materials in the country, to the point where all citizens are forced to wear high-tech devices called Peace Makers (PM) at all times that analyze every spoken word and hand motions for any action that could break the law. A new high school student named Tanukichi Okuma enters the country’s leading elite ‘public morals school’ to reunite with his crush and student council president, Anna Nishikinomiya.” (Wikipedia)

Halt, Moment. Was?

Dies ist die Beschreibung des Mangas “Shimoneta: A Boring World Where the Concept of Dirty Jokes Doesn’t Exist”. Diese dystopische Manga-Reihe inspirierte offensichtlich auch Hacker*innen in der realen Welt, so veröffentlichte ein Nutzer mit dem Namen “Anna-senpai” und dazu passendem Profilbild (Anna Nishikinomiya) 2016 den Quellcode des Mirai Botnetzes in einem Hackerforum.

Mirai wurde ursprünglich wohl zur Lahmlegung von Minecraft-Servern entwickelt und wurde danach in anderen Angriffen verwendet, wie etwa dem im November 2016 stattfindenden Angriff auf ca. eine Million Telekom Speedport-Router.

Bei diesem sogenannten DDoS (Distributed Denial of Service) Angriff wurden infizierte und kontrollierte IoT (Internet of Things) Geräte, wie Router, Kühlschränke, oder Überwachungskameras, dazu genutzt, um Systeme mit Anfragen zu überlasten und diese damit lahmzulegen. Mehr zu Denial of Service Angriffen findet sich in diesem Blogpost.

Aber nochmal ganz von vorn.

Wir befinden uns irgendwann in den Jahren 2014 bis 2016, Minecraft wurde gerade von Microsoft gekauft und war auf dem Höhepunkt seiner Bekanntheit und Spielerzahlen. Die hohe Beliebtheit, verstärkt durch Streaming-Plattformen und die entstehende Let‘s Play Szene, sowie der riesige mediale Hype um Minecraft ließen die anfänglichen nichtkommerziellen Fan- und Privatserver nunmehr zu richtigen Geldquellen werden. Ein beliebter Minecraft-Server war nun bares Geld wert und konnte sich monetarisieren lassen, zumindest solange er erreichbar war und die Spieler*Innen ihm nicht fernblieben.

Mutmaßlich in dieser Zeit und vor diesem Hintergrund wurde die Idee dreier junger amerikanischer Collegestudenten geboren, Ihrem eigenen Minecraft-Server mehr Nutzer*Innen zu verschaffen, indem sie andere Konkurrenten mittels DDoS Angriffen lahmlegten und so unbenutzbar machten. Um diese Angriffe im richtig großem Stil durchzuführen, errichteten die drei ein Botnetz aus hunderttausenden infizierten Maschinen. So oder so ähnlich wurde wohl das Botnetz Mirai geboren.

Um Kontrolle über diese vorrangig schlecht geschützten IoT Devices zu erlangen, ging man zweigleisig vor. Zum einen wurden bekannte aber bislang ungepatchte Schwachstellen ausgenutzt und zum anderen voreingestellte Standard-Logins verwendet. Nachfolgend ein kleiner Ausschnitt aus diesen Default-Logins:

root admin

admin admin

root 888888

root xmhdipc

root default

root 123456

root 54321

support support

root (none)

admin password

root root

root 12345

user user

admin (none)

root pass

admin admin1234

root 1111

admin smcadmin

Administrator admin

service service

supervisor supervisor

tech tech

Da DDoS Angriffe auf Minecraft Server zu dieser Zeit keine Seltenheit waren, entstanden mehrere kommerzielle DDoS Protection Angebote, wie zum Beispiel vom französischen Telekommunikationsanbieter OVH. Genau dieser war auch eines der ersten richtig großen Ziele von Mirai. Im Herbst 2016 kam es zu einem der größten DDoS Angriffe überhaupt, hauptsächlich ausgeführt über infizierte “intelligente Kameras”. Auch andere Ziele wurden attackiert, wie der DNS Service Provider Dyn, der mit seinem Ausfall sogar zeitweise die Erreichbarkeit von Twitter, Reddit und anderen namhaften Websites beeinflusste.

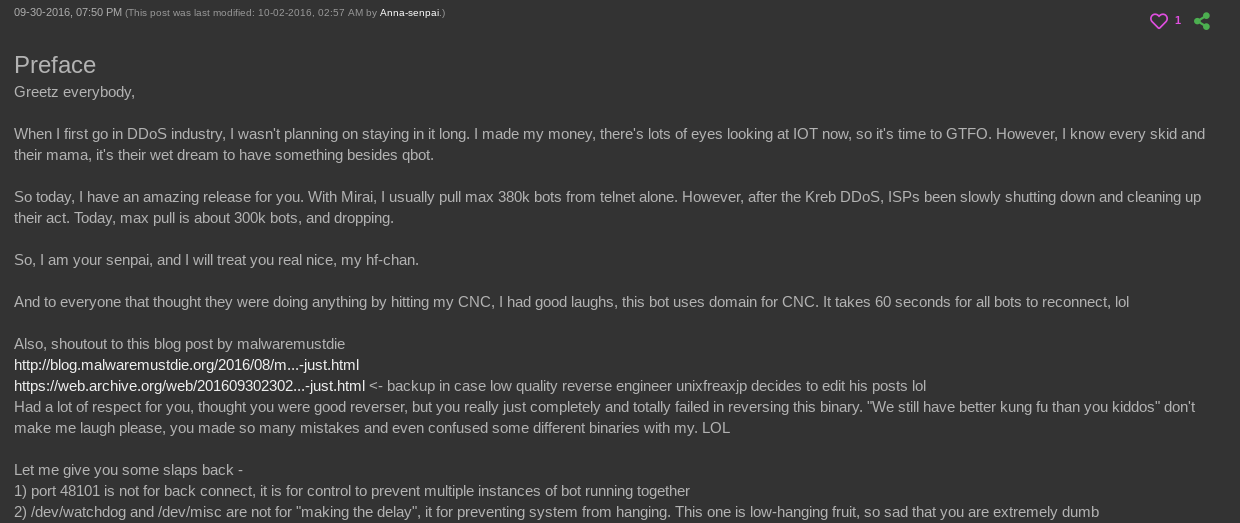

Während diese Angriffe noch liefen, veröffentlichte dann ein Nutzer Namens “Anna-senpai” (angelehnt an Shimoneta) den Quellcode zur Kontrolle eines Botnetzes für DDoS Angriffe in einem Hackerforum, für das der Name Mirai erstmals verwendet wurde.

Im Zuge der erfolgten Angriffe und der offensichtlichen Verwundbarkeit selbst großer Telekommunikationsanbieter entstand eine größere mediale Aufmerksamkeit, natürlich verbunden mit der Frage nach den Motiven und den Akteuren hinter diesen Aktionen. Das folgende Zitat von wired gibt die Stimmung so mancher Experten zu dieser Zeit wieder: “Someone has been probing the defenses of the companies that run critical pieces of the internet. These probes take the form of precisely calibrated attacks designed to determine exactly how well these companies can defend themselves, and what would be required to take them down,” wrote security expert Bruce Schneier in September 2016. “We don’t know who is doing this, but it feels like a large nation-state. China or Russia would be my first guesses.” Quelle.

Meanwhile, in reality, diskutieren die echten Köpfe hinter Mirai in der sich aus der Veröffentlichung ihres Quellcodes entspannenden 36-seitigen Forums-Diskussion über die Unfähigkeit von Malware-Analysten. Weitere Themen der sich in unterschiedliche Stränge aufspaltenden Diskussion sind die Beziehungen zwischen Mirai und dem Anime “Future diary - Mirai Nikki” oder die Tatsache, dass in Mirais Quellcode zu sehen ist, dass bei der Anmeldung an einen Command and Control Server die Nachricht “я люблю куриные наггетсы” eingeblendet wird, was vermutlich so etwas wie “I love Chicken Nuggets” heißen soll.

Nachdem Mirai damit bekannt und der Quellcode zugänglich war, konnte dieser nun auch von anderen für weitere Angriffe und Aufbau eines eigenen Botnetzes verwendet werden. So kam es dann basierend auf Mirai zu dem im November des Jahres 2016 stattfinden Angriff auf die Speedport-Router der deutschen Telekom. Dieser scheiterte zwar mit dem Ziel, die Router dem Botnetz hinzuzufügen, brachte sie aber durch den Angriff zum Absturz und schnitt so rund eine Millionen Kunden der deutschen Telekom komplett vom Netz ab. Zitat aus dem Tagesspiegel zum Vorfall:

“Sicherheitsexperten verweisen immer wieder auf die Machenschaften russischer Gruppierungen. […] Der Nachrichtendienst hatte Hinweise auf ‘Vorbereitungshandlungen’ für Angriffe von Sofacy. Die Gruppierung ist seit 2007 aktiv und wird verstärkt gegen Staaten des Westens eingesetzt. Sicherheitskreise sprechen von russischer Vergeltung für die gegen das Land verhängten Sanktionen.”(Quelle Tagesspiegel).

Tatsächlich steckte hinter dem Angriff aber ein nur mäßig technisch versierter Brite, der sich zu dem Angriff bekannte, wie der Spiegel später berichtete. Er hatte augenscheinlich aus finanziellem Interesse und im Auftrag eines Telekommunikationsanbieters versucht, sich ein eigenes Botnetz aufzubauen, um damit konkurrierende Anbieter zu sabotieren.

Im Dezember 2018 wurde dann auch die gesamte Entstehungsgeschichte des ursprünglichen Mirai-Netzwerks bekannt: Vor einem amerikanischen Gericht bekannten sich die drei College-Studenten schuldig und legten umfassende Geständnisse ab. Vorrausgegangen waren Ermittlungen des FBI.

Die Geschichte von Mirai zeigt eindrucksvoll, dass Vorgänge in der Hackerszene und deren Hintergründe deutlich komplexer sind, als mancher annehmen würde. Fast wie in einer guten Geschichte sind viele Dinge nicht so, wie sie auf den ersten Blick scheinen. Dies zeigt sich im Fall von Mirai besonders deutlich: Nicht Nationalstaaten rüsteten hier zum globalen Cyberkrieg, sondern ein von drei amerikanischen Jugendlichen entwickelter Minecraft-Scam legte auf einen Schlag die Infrasruktur namhafter Telekommunikationsanbieter lahm. Die aus dieser Episode zu ziehenden Konsequenzen sind hingegen klar und eindeutig: Gefahr droht immer dann, wenn halbgare IT-Security-Lösungen eingesetzt werden, schlimmer noch, wenn die Grundregeln der Sicherheit gänzlich ignoriert werden, wie im Fall so mancher Kamerahersteller, die ihre Logins unveränderbar auf “admin” mit dem Passwort “admin” gesetzt haben. Und diese daraus resultierenden Gefahren erstrecken sich weit über das einzelne Gerät hinaus. Zugleich zeigt der Fall Mirai auch, wie unerwartet und vielschichtig Akteure in diesen Sektoren agieren und wie unvorhergesehen ihre Motivationen sein können.

Es ist daher umso wichtiger, als IT-Security-Experte dauerhaft in dieser Szene zu Hause zu sein, ihre Komplexität und ihre Eigenheiten nicht zu scheuen, sondern diese zu akzeptieren. Und zwar auch, wenn das bedeutet, dass man sich auf der Suche nach wichtigen Hinweisen seitenweise durch Anime Unterhaltungen wühlen muss.